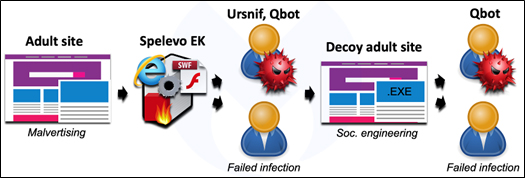

گردانندگان اکسپلویت کیت Spelevo اخیراً یک روش آلودهسازی جدید را به حملات خود اضافه کرده و سعی دارند با استفاده از روشهای مهندسی اجتماعی، قربانیان خود را تشویق به دانلود و اجرای پیلودهای دیگری از سایتهای مستهجن کنند.

این اکسپلویت کیت، ابتدا در ماه مارس سال 2019 میلادی توسط یک محقق امنیتی به نام Kafeine شناسایی شد و آنطور که Cisco Talos در ماه ژوئن متوجه شده است، از آن به عنوان یک پلتفرم ارسال تروجانهای بانکداری IceD و Dridex و انتقال پیلودهای باج افزار Maze Ransomware استفاده میشود.

معمولاً اکسپلویت کیتها قربانیان خود را با استفاده از یک سیستم هدایت ترافیک (TDS)، به یک صفحه لندینگ هدایت کرده و سپس اکسپلویتی را که برای سوءاستفاده از برنامههای کاربردی آسیبپذیر رایانه قربانی طراحی شده است، به آن منتقل میکنند. مهاجمانی که پشت حمله Spelevo EK قرار دارند، در پی آن هستند که از یک فن مهندسی اجتماعی جدید هم به عنوان یک مسیر حمله پشتیبان استفاده کنند.

زنجیره آلودهسازی Spelevo

Jérôme Segura محقق امنیتی در Malwarebytes میگوید: «ما اخیراً متوجه یک تغییر غیرعادی در اکسپلویت کیت Spelevo شدهایم که پس از تلاش برای استفاده از آسیبپذیریهای اینترنت اکسپلورر و فلش پلیر، کاربران بلافاصله به یک سایت مستهجن فریبنده هدایت میشوند».

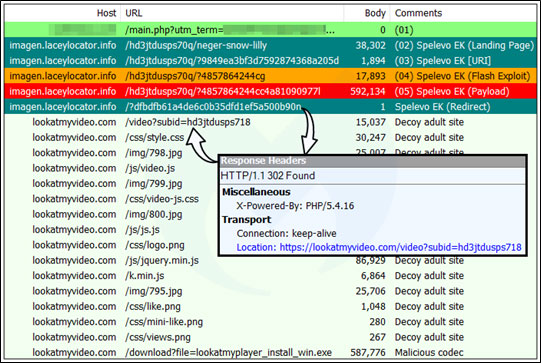

این حمله پس از شکست در سوءاستفاده از اینترنت اکسپلورر و فلش پلیر، دستگاه قربانیان را با تروجان بانکداری Ursnif (که به نام Gozi هم شناخته میشود) آلوده میکند. Spelevo EK قربانیان خود را به صورت خودکار به سایتی هدایت میکند که در آن از کاربر خواسته میشود برای پخش ویدیوها، یک کد ویدیویی را دانلود و نصب کند.

مهاجمان با سوءاستفاده از این فن مهندسی اجتماعی حتی در صورت عدم موفقیت در آلودهسازی به کمک اکسپلویت کیت، شانس انتقال پیلودهای بدافزار دیگری را پیدا میکنند که این پیلودها، تروجان بانکی Qbot هستند.

Segura افزود: «طبق ارزیابی ما، تاکنون کمپینهای معدودی به منظور هدایت ترافیک به سمت سایتهای مورد نظر و بارگذاری بدافزار توسط مهاجمان سایبری انجام شده است. در یک کمپین، ما شاهد حمله Malvertising بر روی یک سایت بودیم که حدود 50 میلیون بازدیدکننده هم در ماه دارد».

قبل از کمپینهای اخیر، Spelevo EK پس از تلاش برای سوءاستفاده، کاربران را به سایت google.com هدایت میکرد. معمولاً قربانی پس از 10 ثانیه به این وب سایت هدایت میشد.

هدایت کاربر توسط Spelevo به سایت فریبنده

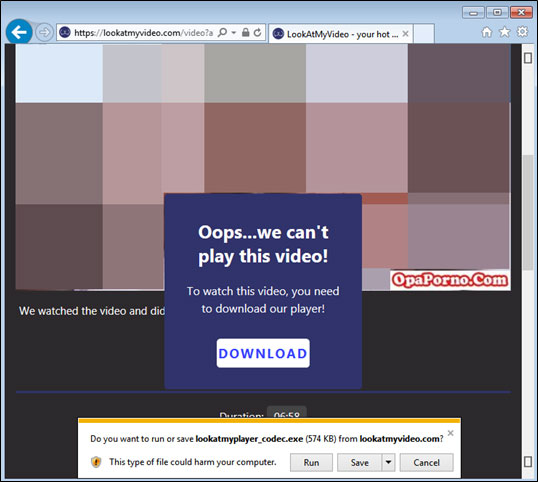

پس از هدایت قربانیان به سمت سایت مورد نظر، از آنها خواسته میشود کدهای ویدیویی جعلی را دانلود کنند. پس از دانلود و اجرای این کدها، نمونهای از تروجان بانکی Qbot بر روی سیستم آنها راهاندازی میشد. Segura میگوید: «اگر چه دانلود کدهای ویدیویی برای مشاهده فایلهای چندرسانهای، در گذشته بسیار متداول بود اما در حال حاضر دیگر اینطور نیست. با این حال هنوز هم این روش برای فریب کاربران، خوب کار میکند و یکی از راههای جایگزین برای آلوده کردن سیستمها است».

فن جدید مورد استفاده عوامل حمله Spelevo EK، تعداد مسیرهای حمله مورد استفاده در کمپین آنها را افزایش داده و در نتیجه احتمال موفقیت آن را در بلندمدت بیشتر میکند.

سایت فریبنده مورد استفاده در این حمله که یک کدک ویدیویی جعلی را تبلیغ میکند.

در گذشته هم اکسپلویت کیتهای دیگری برای افزایش شانس موفقیت خود از فنون مهندسی اجتماعی استفاده کردهاند. مثلاً در سال 2017، Magnitude EK و Disdain EK از طریق هشدارهای جعلی فلش پلیر و ویندوز دیفندر از این فن استفاده میکردند.

در سال 2018 میلادی نیز Fallout EK به سمت مهندسی اجتماعی حرکت کرد و با نمایش هشدارهای جعلی آنتیویروس و فلش پلیر سعی میکرد قربانیانی از بخشهای دولتی، مخابرات و مراقبتهای بهداشتی را که سیستمهایی کاملاً وصله شده داشتند، آلوده کند.